Les environnements industriels modernes s’appuient massivement sur les connexions sans fil pour optimiser leurs processus de production. Nous constatons quotidiennement l’importance cruciale de sécuriser ces infrastructures, particulièrement face aux menaces cybersécuritaires émergentes qui visent spécifiquement les protocoles WPA2 et WPA3. La prolifération des équipements connectés dans nos ateliers et bureaux expose nos systèmes à des vulnérabilités multiples, nécessitant une approche structurée de la gestion des risques. Cette problématique s’inscrit parfaitement dans une démarche de gestion des risques dans un monde VUCA, où l’incertitude technologique impose une vigilance constante.

Les protocoles de sécurisation évoluent continuellement pour contrer les nouvelles techniques d’intrusion. Le WPA3, ratifié récemment par la Wi-Fi Alliance, introduit des mécanismes de protection avancés mais demeure encore marginal dans les déploiements industriels. Parallèlement, les versions antérieures restent majoritairement utilisées, créant une surface d’attaque considérable pour les cybercriminels spécialisés dans l’exploitation des failles Wi-Fi.

Vulnérabilités majeures des protocoles WPA2 et techniques d’exploitation

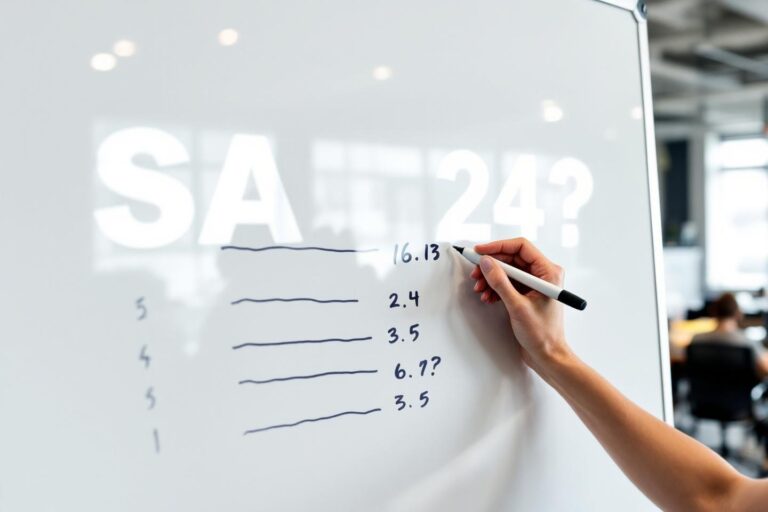

L’analyse des méthodes d’attaque contre WPA2-PSK révèle principalement deux vecteurs d’intrusion sophistiqués. La technique du 4-way handshake constitue l’approche la plus répandue pour compromettre les réseaux sécurisés. Cette méthode exploite le processus d’authentification entre le point d’accès et le client, capturant les échanges cryptographiques nécessaires pour générer les clés de chiffrement. L’attaquant force la déconnexion d’un utilisateur légitime, déclenchant une nouvelle négociation d’authentification exploitable hors ligne.

La seconde technique, baptisée attaque PMKID, présente un caractère particulièrement insidieux. Découverte en 2018, elle permet d’extraire l’identifiant de clé maître directement depuis le point d’accès, sans nécessiter la présence d’utilisateurs connectés. Cette vulnérabilité affecte spécifiquement les équipements supportant le Fast Roaming (norme 802.11r), fonctionnalité courante dans les environnements professionnels nécessitant une mobilité transparente.

Nos observations terrain confirment que les infrastructures industrielles utilisant des solutions cloud hybrides présentent une exposition accrue à ces menaces. La convergence IT/OT multiplie les points d’entrée potentiels, nécessitant une approche de sécurisation globale intégrant les spécificités des environnements de production.

| Type d’attaque | Protocole visé | Prérequis technique | Niveau de complexité |

|---|---|---|---|

| 4-way handshake | WPA2-PSK | Client connecté | Moyen |

| PMKID | WPA2-PSK | Fast Roaming actif | Faible |

| Evil Twin | Tous protocoles | Proximité physique | Élevé |

| MGT Spoofing | WPA2-Enterprise | Certificats falsifiés | Très élevé |

Points d’accès malveillants et techniques d’usurpation d’identité

Les Rogue Access Points constituent une menace croissante dans nos environnements industriels. Ces dispositifs malveillants adoptent deux configurations principales : l’installation non autorisée sur l’infrastructure réseau existante et l’usurpation d’identité de points d’accès légitimes. La première approche exploite les failles de contrôle d’accès réseau, permettant à un attaquant d’insérer un équipement pirate directement dans l’architecture LAN de l’entreprise.

La technique Evil Twin représente une évolution sophistiquée de cette menace. L’attaquant reproduit fidèlement les paramètres d’un point d’accès légitime : SSID, canal de diffusion, algorithmes de chiffrement supportés. Cette duplication parfaite trompe les dispositifs clients qui s’authentifient automatiquement sur le réseau malveillant, croyant se connecter à l’infrastructure officielle.

Deux scénarios d’exploitation émergent de cette technique. Le premier consiste à capturer les informations d’authentification lors de la connexion des victimes, permettant un craquage ultérieur des identifiants. Le second, plus insidieux, positionne l’attaquant en intermédiaire de communication (man-in-the-middle), interceptant l’intégralité du trafic réseau transitant par son équipement pirate.

Cette problématique soulève des enjeux critiques pour la protection des données personnelles, notamment concernant les systèmes de stockage sécurisé utilisés pour les informations sensibles des employés. La compromission d’un réseau Wi-Fi peut exposer des données confidentielles circulant entre les terminaux mobiles et les serveurs d’applications métier.

Menaces spécifiques aux environnements WPA2-Enterprise

Les infrastructures utilisant le mode WPA2-Enterprise font face à des défis sécuritaires particuliers liés à leur architecture complexe. Contrairement au mode PSK utilisant une clé partagée unique, l’approche Enterprise s’appuie sur le protocole 802.1X intégrant des mécanismes d’authentification par certificats. Cette sophistication technique, bien qu’apportant une sécurité renforcée, introduit de nouveaux vecteurs d’attaque exploitant les failles d’implémentation.

L’attaque contre les réseaux Enterprise combine les techniques précédemment décrites avec des méthodes d’ingénierie sociale avancées. L’attaquant capture initialement les échanges d’authentification contenant les certificats de l’organisation cible. Ces informations permettent la création de certificats falsifiés reproduisant l’apparence des authentifiants légitimes, trompant ainsi les mécanismes de validation côté client.

La configuration d’un point d’accès malveillant imitant parfaitement l’infrastructure Enterprise constitue l’étape suivante. Lorsqu’un utilisateur tente une connexion, ses identifiants d’authentification (nom d’utilisateur et hash NTLM du mot de passe) sont interceptés. Le craquage hors ligne de ces hachages révèle les mots de passe en clair, compromettant potentiellement l’ensemble du système d’information de l’entreprise.

Cette approche nécessite une expertise technique considérable mais offre un retour sur investissement élevé pour les cybercriminels. L’accès aux comptes utilisateurs privilégiés peut faciliter l’exfiltration de données sensibles ou l’installation de logiciels malveillants persistants dans l’infrastructure.

Stratégies défensives et mesures de protection avancées

La mise en œuvre de contre-mesures efficaces nécessite une approche multicouche adaptée aux spécificités de chaque environnement. La robustesse des clés d’authentification constitue le premier rempart contre les attaques par force brute. Nous recommandons l’utilisation de phrases de passe complexes d’au moins 15 caractères, intégrant majuscules, minuscules, chiffres et caractères spéciaux, évitant les termes présents dans les dictionnaires d’attaque couramment utilisés.

La désactivation des fonctionnalités Fast Roaming limite l’exposition aux attaques PMKID, bien que cette mesure puisse impacter l’expérience utilisateur dans les environnements nécessitant une mobilité importante. L’équilibre entre sécurité et fonctionnalité opérationnelle demeure un défi constant dans nos déploiements industriels. L’implémentation d’une démarche ISO 27001 structurée facilite cette prise de décision en fournissant un cadre méthodologique rigoureux.

Les solutions de contrôle d’accès réseau (NAC) offrent une protection efficace contre les points d’accès malveillants. Ces systèmes surveillent en permanence les équipements connectés au LAN, détectant les dispositifs non autorisés et bloquant automatiquement leur accès aux ressources critiques. La sensibilisation des utilisateurs reste fondamentale :

- Vérification systématique des certificats lors des connexions

- Signalement immédiat des déconnexions suspectes

- Validation de l’authenticité des réseaux avant authentification

- Utilisation exclusive des réseaux Wi-Fi officiels de l’entreprise

Les systèmes de prévention d’intrusion wireless (WIPS) intégrés aux solutions professionnelles détectent automatiquement les anomalies comportementales et les tentatives d’usurpation. Ces technologies émergentes exploitent l’intelligence artificielle pour identifier les patterns d’attaque sophistiqués, réduisant significativement les délais de détection et de réaction face aux menaces évolutives.